Sejak Januari 2016, kampanye terselubung yang melibatkan malware dengan nama Trojan.Odinaff telah menargetkan sejumlah organisasi keuangan di seluruh dunia.

Serangan ini nampaknya sangat terfokus pada organisasi yang bergerak di sektor perbankan, sekuritas, perdagangan, dan pembayaran gaji. Organisasi yang menyediakan layanan dukungan untuk industri ini juga menjadi target.

Sebagaimana dilansir Symantec Security Response, Odinaff biasanya digunakan dalam tahap pertama dari serangan, untuk mendapatkan pijakan di jaringan, sehingga dapat hadir terus-menerus dan memiliki kemampuan untuk menginstal alat tambahan ke jaringan yang menjadi target.

Alat-alat tambahan memiliki keunggulan dari penyerang canggih yang telah menjangkiti industri keuangan setidaknya sejak tahun 2013. Serangan-serangan ini membutuhkan keterlibatan besar dengan penggelaran yang metodis dari berbagai back door ringan dan alat yang dibuat khusus, ke dalam komputer target yang spesifik.

Alat-alat malware yang disesuaikan dan dibuat dengan tujuan untuk komunikasi tersembunyi (Backdoor.Batel), penemuan jaringan, pencurian kredensial, dan pemantauan aktivitas karyawan, dikerahkan.

Ancaman Global

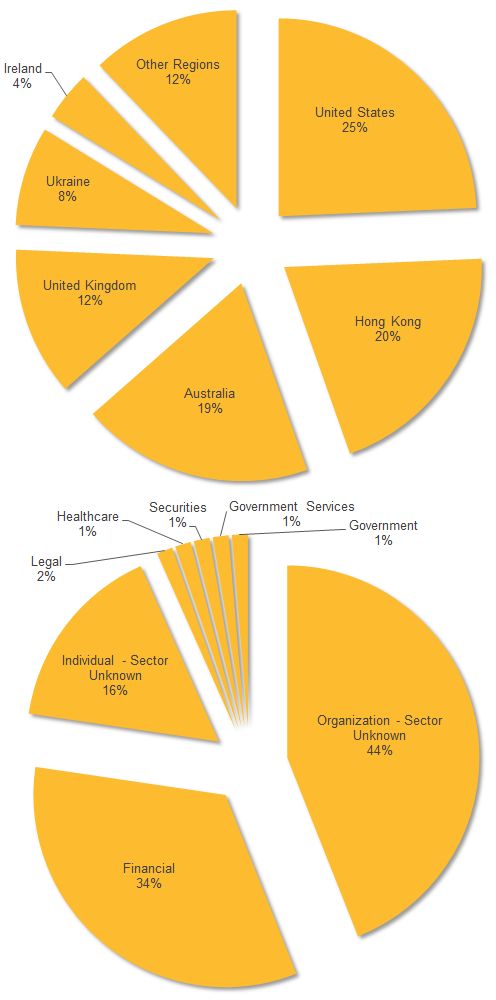

Serangan yang melibatkan Odinaff tampaknya telah dimulai pada Januari 2016. Serangan itu menghantam berbagai daerah, dengan AS yang paling sering ditargetkan, diikuti oleh Hongkong, Australia, Inggris dan Ukraina.

Sebagian besar serangan Odinaff tertuju pada target keuangan. Dalam serangan di mana sifat bisnis korban diketahui, sejauh ini keuangan merupakan sektor yang paling sering terkena, akuntansi untuk 34 persen dari serangan.

Ada sejumlah kecil serangan terhadap organisasi di bidang sekuritas, hukum, layanan kesehatan, pemerintah dan jasa layanan pemerintah. Namun, tidak jelas apakah semuanya termotivasi karena finansial.

Sekitar 60 persen dari serangan ditargetkan pada sektor bisnis tidak diketahui, tetapi dalam banyak kasus serangan dilancarkan ke komputer yang menjalankan aplikasi software keuangan, yang berarti serangan itu kemungkinan besar dimotivasi oleh keuntungan finansial.

Trojan.Odinaff juga terlihat didistribusikan melalui botnet, di mana Trojan dimasukkan ke dalam komputer yang sudah terinfeksi malware lainnya, seperti Andromeda ((Downloader.Dromedan) dan Snifula (Trojan.Snifula).

Pada kasus Andromeda, ini digabungkan sebagai installer Trojanized untuk AmmyyAdmin, alat administrasi jarak jauh yang sah. Installer Trojanized di download dari situs resmi, yang telah ditargetkan berulang kali dalam beberapa waktu terakhir untuk menyebarkan sejumlah keluarga malware yang berbeda.

Perangkat Malware

Odinaff adalah Trojan backdoor ringan yang berhubungan ke ke remote host dan mencari perintah setiap lima menit. Odinaff memiliki dua fungsi utama; dapat mengunduh file ter-enkripsi RC4 dan mengeksekusi mereka dan juga dapat mengeluarkan perintah shell, yang ditulis ke sekumpulan file dan kemudian dieksekusi.

Mengingat sifat spesial dari serangan-serangan ini, sejumlah besar intervensi manual diperlukan. Kelompok Odinaff berhati-hati mengelola serangannya, menjaga agar tak terdeteksi di jaringan organisasi, mendownload dan menginstal alat-alat baru hanya bila diperlukan.

Trojan.Odinaff digunakan untuk melakukan kompromi awal, sementara alat-alat lain dikerahkan untuk menyelesaikan serangan. Potongan kedua malware dikenal sebagai Batle (Backdoor.Batel) digunakan pada komputer yang menarik bagi penyerang. Ini mampu menjalankan muatan hanya dalam memori, yang berarti malware dapat mempertahankan kehadiran tersembunyi pada komputer yang terinfeksi.

Para penyerang memperluas penggunaan rangkaian alat hacking yang ringan dan software sah untuk melintasi jaringan dan mengidentifikasi komputer utama, hal ini termasuk:

1. Mimikatz, alat pemulihan sandi open source

2. PsExec, alat eksekusi proses dari SysInternals

3. Netscan, alat scanning jaringan

4. Ammyy Admin (Ammyy) dan varian Remote Manipulator System (Backdoor.Gussdoor)

5. Runas, alat untuk menjalankan proses sebagai pengguna lain

6. PowerShell

(rr)

Beningpost | Oleh M. Ramdani Posted: 21/10/2016 17:16:00 WIB